مقاله تهدید های امنیتی شبکه های ادهاک ad hoc

چکیده :

امنیت یک نگرانی عمده برای ارتباطات بین گره های تلفن همراه در یک محیط خصمانه است. در این ارائه به حملات امنیتی اساسی در شبکه های ادهاک موبایل تمرکز کردیم. شبکه های ادهاک موبایل خط روشنی از دفاع در برابر حملات ندارد، بنابراین به آسانی در دسترس کاربران شبکه های مشروع و گره های مخرب است. در حضور گره های مخرب، یکی از چالش های مهم در این شبکه طراحی راه حل های امنیتی قوی است که می تواند آن را از حملات مختلف مسیریابی محافظت می کند. شبکه های ادهاک موبایل می تواند در انزوا و یا در هماهنگی با زیرساخت های سیمی کار کند. در این مطالب حملات مختلف مسیریابی، همچون حملات فعال و حملات غیر فعال شرح داده شده است.

توضیحات بیشتر در ادامه مطلب ….

.

مقدمه :

شبکه های ادهاک موبایل به یکی از شایع ترین زمینه های تحقیقاتی در سال های اخیر تبدیل شده است که یک فناوری جدید در حال ظهور است که کاربران را بدون هیچ گونه زیرساخت های فیزیکی و بدون در نظر گرفتن موقعیت جفرافیایی آنها قادر به ارتباط می سازد .به همین دلیل گاهی اوقات به آن به عنوان یک شبکه “زیرساخت کمتر” اشاره شده است.

.

.

شبکه ادهاک خود سازمانده و انطباقی است، دستگاه در شبکه ادهاک موبایل باید قادر به شناسایی حضور دستگاه های دیگر باشد وخدمات لازم به منظور تسهیل ارتباطات و به اشتراک گذاری داده ها را اجرا می کند. شبکه ادهاک به دستگاه به حفظ ارتباط با شبکه اجازه می دهد و همچنین به راحتی دستگاه ها را اضافه و حذف می کند. مجموعه ای از برنامه های کاربردی برای این شبکه گوناگون است. مسافت یابی از مقیاس بزرگ، تلفن همراه، شبکه های بسیار پویا، کوچک، شبکه های استاتیک که با قدرت منبع محدود هستند.

.

به علاوه برنامه های کاربردی ارثی هستند که از محیط زیرساخت های سنتی به مفهوم ادهاک منتقل شده است، مقدار زیادی از سرویس های جدید برای تولید محیط های جدید شامل بازی های نظامی ، شبکه های حسگر، خدمات پزشکی وشبکه شخصی است. راه حل های امنیتی از مسائل مهم برای شبکه های ادهاک موبایل هستند به خصوص برای انتخاب برنامه های حساس.

.

.

شبکه های ادهاک موبایل آسیب پذیرتر از شبکه سیمی است، به خاطر گره های موبایل، تهدیدهایی از گره های درون شبکه،امنیت محدود فیزیکی، توپولوژی پویا، مقیاس پذیری و عدم مدیریت متمرکز شده. چون از این آسیب پذیری ها شبکه های ادهاک موبایل بیشتر مستعد ابتلا به حملات مخرب است. تمرکز اولیه از این کار به فراهم کردن یک بررسی بر روی انواع مختلفی از حملات که در رفتارهای شبکه های ادهاک موبایل با توجه به هر دلیلی اثر می کند.

.

کار مربوطه :

شبکه های ادهاک موبایل یک فن آوری نوید بخش است که به سرعت در حال رشد است و بر اساس شبکه های خودسازمان یافته است. با توجه به ویژگی های بزرگ خود، شبکه های ادهاک موبایل جایی که توپولوژی شبکه به سرعت تغییر می کند زمینه های کاربردی متفاوتی را جذب می کنند. با این حال بسیاری از محققان در حال تلاش به حذف نقاط ضعف مهم شبکه های ادهاک موبایل همچون پهنای باند ،قدرت باتری، قدرت محاسباتی و امنیت هستند.

.

راه حل های امنیتی موجود شبکه سیمی نمی تواند به طور مستقیم بهشبکه های ادهاک موبایل اعمال شود که شبکه های ادهاک موبایل بسیار بیشتر در معرض خطر حملات امنیتی است.

.

.

در این ارائه به مسیریابی حملات جاری در شبکه های ادهاک موبایل پرداخته شده است. برخی راه حل هایی که تکیه بر رمز نگاری و مدیریت کلید است امیدوارکننده به نظر می رسد اما آن ها بیش از حد گران قیمت برای منابع محدود در شبکه های ادهاک موبایل هستند.

.

برخی از راه حل ها عملا در حضور یکی از گره های مخرب خوب عمل می کنند. ان ها در حضور چند حمله تبانی ممکن است به خوبی عمل نکنند. علاوه بر این برخی ممکن است نیاز به سخت افزار خاص همچون GPS داشته باشند.

.

گره های مخرب می توانند در شبکه های ادهاک موبایل با استفاده از راه های مختلف، حمله کنند از قبیل ارسال چندین بار پیام های جعلی، اطلاعات مسیریابی جعلی، لینک های جعلی تبلیغی برای اختلال عملیات مسیریابی. در بخش زیر حملات مسیریابی رایج واقدامات متقابل آن در پروتکل های شبکه های ادهاک موبایل به طور جزئی بحث می شود.

.

آسیب پذیری شبکه های ادهاک موبایل :

.

.

آسیب پذیری یک ضعف در سیستم امنیتی است.سیستم خاص ممکن است به دستکاری داده های غیر مجاز آسیب پذیر باشد چون سیستم هویت کاربر را قبل از اجازه دسترسی به داده ها بازبینی نمی کند.شبکه های ادهاک موبایل آسیب پذیرتر از شبکه سیمی است. برخی از آسیب پذیری ها به شرح زیر است:

.

عدم وجود مدیریت متمرکز :

شبکه های ادهاک موبایل یک سرور ناظر متمرکز ندارد. فقدان مدیریت، تشخیص حملات را مشکل می کند،چون نظارت بر ترافیک در یک مقیاس بزرگ و بسیار پویا در شبکه ادهاک آسان نیست.فقدان مدیریت متمرکز مانع از اعتماد مدیریت برای گره است.

.

منابع در دسترس :

در دسترس بودن منابع یک مسئله مهم در شبکه های ادهاک موبایل است. ارائه ارتباطات امن در چنین محیط در حال تغییر و همچنین محافظت در برابر تهدیدات و حملات خاص ،منجر به توسعه برنامه های امنیتی مختلف و معماری ها می شود.همکاری محیط های ادهاک نیز اجرای مکانیزم های امنیتی خود سازماندهی را اجازه می دهد.

.

مقیاس پذیری :

با توجه به تحرک گره ها مقیاس شبکه های ادهاک در همه زمان در حال تغییر است،بنابراین مقیاس پذیری های امنیتی مربوطه یک مسئله مهم است،مکانیزم های امنیتی باید قادر به مدیریت شبکه بزرگ باشدو کوچک باشند.

.

توپولوژی پویا :

.

.

توپولوژی پویا و عضویت گره های ناپایدار ممکن است رابطه اعتماد میان گره ها را بر هم زند.اگر برخی از گره ها به هنگام شناسایی به خطر بیافتد ممکن است اعتماد مختل شود.این رفتار دینامیکی با توزیع شدن و مکانیزم انطباقی امنیتی بهتر می تواند محافظت شود.

منبع قدرت محدود :

گره ها در شبکه های ادهاک موبایل منبع تغذیه محدود دارند که مشکلات متعددی را ایجاد می کند.یک گره در شبکه ادهاک موبایل ممکن است در یک شیوه ای خودخواهانه رفتار کند زمانی که درشبکه تنها یک منبع قدرت محدود پیدا شود.

.

اهداف امنیتی :

.

.

تمام عملیات شبکه مانند مسیریابی و حمل و نقل بسته در یک روش خود سازمانده قابل اجرا هستند. به این دلیل، حفاظت یک شبکه ادهاک موبایل خیلی چالش برانگیز است.اهداف برای ارزیابی شبکه ادهاک موبایل به شرح زیر است:

.

قابلیت دستیابی :

در دسترس بودن به معنی دسترسی گره های مجاز در زمان مناسب است.دسترس پذیری هم به داده ها و هم به سرویس ها ارجاع داده می شود و بقای خدمات شبکه با وجود عدم حمله به سرویس را تضمین می کند.

محرمانه :

.

.

محرمانه به این معناست که دارایی های مربوط به کامپیوترهای موجود در شبکه تنها با گره های مجاز دیده می شوند.برای حفظ محرمانه بودن از برخی اطلاعات محرمانه،نیازبه مخفی نگه داشتن آن ها از همه ی نهادهایی است که امتیازی برای دسترسی به آن ها ندارند.محرمانه گاهی اوقات سری یا خصوصی نامیده می شود.

.

تمامیت :

تمامیت به این معنی است که داده تنها با اجازه گره های مجاز و تنها در راه مجاز تغییر کند.اصلاح شامل:نوشتن،تغییر وضعیت،حذف و ایجاد است.تمامیت اطمینان می دهد که پیام انتقال هرگز خراب و غیر مجاز نیست.

.

تایید :

عملیات تایید، یک گره را ازهویت گره هایی که با آن در ارتباط هستند به اطمینان می رساند .تایید در شرکت کنندگان در ارتباط را مورد تصدیق قرار می دهد.تایید مورد اطمینان است چون تنها فرستنده مشروع می تواند یک پیام تولید کند که به موقع یا به درستی با کلید مشترک رمزگشایی شود.

.

عدم انکار :

به این معناست که فرستنده و گیرنده از یک پیام که می فرستند یا دریافت می کنند نمی توانند اظهار به بی اطلاعی کنند ،این زمانی مفید است که ما نیاز داریم تشخیص بدهیم اینکه یک گره با برخی از عملکردهای نامطلوب به خطر افتاده یا نه.

.

حملات امنیتی :

.

.

تامین امنیت شبکه های ادهاک بی سیم یک موضوع چالش برانگیز است.درک حملات همیشه اولین قدم به سمت راه حل های امنیتی خوب، در حال توسعه است.امنیت درارتباطات شبکه های ادهاک موبایل مهم است. برای انتقال اطلاعات نبود مکانیزم هماهنگی مرکزی باعث می شود که شبکه های ادهاک موبایل نسبت به شبکه سیمی آسیب پذیرتر باشند؛ تعدادی از حملاتی که شبکه های ادهاک موبایل را تحت تاثیر قرار می دهد به دو نوع طبقه بندی می شوند:

.

حمله منفعل یا غیر فعال :

حملاتی هستند که در عملکرد شبکه اختلال ایجاد نمی کنند.حمله کننده ها داده را به صورت جاسوسانه، در شبکه جستجو و یا ردوبدل می کنند بدون اینکه تغییری ایجاد کنند. امنیت می تواند مختل شود در صورتی که یک مهاجم قادربه تفسیر و جمع آوری داده ها از طریق جاسوس شود.کشف این حمله تا زمانی که عملکرد خود شبکه تحت تاثیر قرار نگرفته باشد مشکل است.

.

حملات فعال :

.

.

حملاتی هستند که توسط گره های مخرب اجرا می شوند که برخی از هزینه ها را به شبکه تحمیل می کنند.حملات فعال باعث ایجاد جریان کاذب می باشد که می توانند خارجی یا داخلی باشند. حملات خارجی توسط گره هایی که متعلق به شبکه نیستند اجرا می شود. حملات داخلی متعلق به گره های به خطر افتاده اند که بخشی از شبکه می باشند.

.

ازآنجا که مهاجم در حال حاضر بخشی از شبکه است،حملات داخلی شدیدتر و سخت تر از حملات خارجی قابل شناسایی است.حملات فعال چه خارجی باشد چه داخلی ،شامل اقداماتی همچون جعل هویت مانند تغییر ظاهرو حقه بازی،اصلاح،ساخت وتکثیر است.

.

انواع حملات فعال :

.

.

نوع دیگری از حمله DOS است که اطلاعاتی راجع به مسیر جعلی منتشر می کند.گره بدخواه از پروتکل های مسیریابی استفاده می کند وخودش را طوری معرفی می کند که یک راه معتبر به گره مقصد دارد. اگر گره بدخواه قبل از آنکه گره واقعی جواب دهد، به گره متقاضی جواب دهد یک مسیر جعلی ایجاد می شود.بنابراین بسته ها به مقصد نمی رسند.گره بدخواه جلوی بسته ها را می گیرد و آنها را از کار می اندازد و رفت و آمد شبکه را مختل می سازد.

.

فرض می کنیم منبع S می خواهد با گره D ارتبط برقرار کند.S با ارسال بسته حاوی درخواست مسیر به همسایگانش شروع به فرآیند کشف مسیر می کند؛گره مقصد D یا هر گره دیگرمیانی می تواند با ارسال بسته پاسخ ب S جواب بدهد.

.

از آنجا که X یک گره بدخواه است بسته درخواست را ارسال نمیکند.در عوض اشتباها بهS جواب می دهد و نشان می دهد که آن یک مسیر تازه و معتبر به D است.بنابراین بسته پاسخ از X به D میرسد.اکنون که X همه بسته ها را که از S به D ارسال شدند را جذب کرده است یک حمله blackhole اتفاق افتاده است.

حمله کرم چاله ای :

.

.

این حمله نوعی ازحمله کانال زنی است که خیلی خطرناک و آسیب زننده به اطلاعات محرمانه رمزنگاری شده است. این حمله بدون اطلاعات قبلی از پروتکل مسیریابی پیشروی می کند و به آسانی قابل گسترش است در حالی که به سختی کشف می شود.معمولا این حمله با دو گره بدخواه شروع می شود.

.

که با یک واسطه سیمی یا بیسیم به شبکه وصل می شوند که به آنها تونل یا اتصال مربوط به wormhole میگویند.گره ها درخارج ار محدوده گره های دیگر باید به گره های میانی در یک مسیر چندگامی متصل و جایگذاری شوند.آنها بسته های داده را ثبت و ضبط می کنند و در یک موقعیت خاص آنها را برای گره های دیگر یا کرم های همتای خود بازپخش می کنند و این حس را به گره ها می دهند که آنها گره های همسایه مجاور هستند.

.

بسیاری از بسته ها در شبکه از این راه و از طریق این کرم ها میرسند.اگر حمله کننده این کار را به درستی و قابل اعتماد انجام دهد به صورت کاملا موثر می تواند در شبکه کار کند و می توانند اطلاعات آماری از ترافیک موجود در شبکه را به دست بیاورند.

.

.

همانطور که قبلا نیز بیان شد دو گره بدخواه X وY شروع به حمله از نوع wormhole در شبکه شبکه های ادهاک موبایل میکنند. این دو گره به اتصال wormhole وصل می شوند.و ترافیکی را بین دو گره S و D ایجاد می کنند.وقتی گره S میخواهد با گره D ارتباط برقرار کند به طور طبیعی باید چند گام بردارد.

.

در این بین در حضور کرم های X و Y، Sو D باور می کنند که انها گره های همسایه هستند.بسته ها بین اتصال wormhole سریع تر از زمانی که باید چندین گام را طی کنند جابه جا می شوند. X وY هدر بسته را تغییر نمی دهند،فقط طول مسیر را تغییرمی دهند.

.

بسته ها که با X دریافت می شوند دوباره به Y ارسال میشود و بالعکس.اکنون X و Y میتوانند به صورت انتخابی بسته ها را از کار بیندازند یا با انالیز ترافیک ارتباطات شبکه ای را مختل کنند.این گره ها در طول اتصال wormhole مشخص نیستند. حمله کننده نیز از دید لایه های بالایی مخفی است.این گونه است که کشف این حملات دشوار است.

حمله byzantine :

یک توافق با مجموعه گره های میانی که به تنهایی کار حمله در داخل شبکه را انجام می دهند همچون ایجاد حلقه های مسیریابی،حمل و نقل بسته ها از طریق مسیرهای غیر مطلوب یا حذف بسته های انتخابی که منجر به اختلال یا تخریب سرویس های مسیریابی در داخل شبکه است می شود.

.

حمله rushing :

دو مهاجم با تبانی ، از روش ساخت تونل استفاده می کنند تا یک wormhole تشکیل دهند.اگریک مسیر انتقال سریع بین دو انتهای wormhole وجود داشته باشد، نسبت به یک مسیر چند پرشی عادی، بسته های داخل تونل را سریع می تواند انتشار دهد. حمله rushing می تواند به عنوان انکارسرویس در مقابل همه ی پیشنهاد های جاری پروتکل های مسیریابی برحسب تقاضا فعالیت کند.

.

حمله واکنشی :

یک مهاجمی که یک حمله واکنشی را اجرا می کند دوباره داده های معتبر را که قبلا به دام افتاده است را به شبکه می فرستد.

.

حمله افشای موقعیت :

یک مهاجم، یک گره یا ساختار کل شبکه را کشف می کند وحریم خصوصی شبکه را از طریق استفاده از تکنیک های تجزیه و تحلیل شبکه ویا با کاوش و نظارت بر روش ها افشا می کند.دشمنان سعی می کنند هویتی از طرفین ارتباط دریابند و ترافیک را تجزیه و تحلیل کنند تا به الگوهایی از ترافیک شبکه و تغییرات آن برسند. فاش شدن یکسری از اطلاعات در شبکه باعث ایجاد یک بحران امنیتی می شود.

.

جریان :

گره های مخرب ممکن است بسته های نادرست را به داخل شبکه تزریق کنند و یا بسته های سرگردان را ایجاد کنند که در اطراف حلقه هستند ومنجر به مسیریابی نادرست می شود و به طور موثر از پهنای باند و منابع در طول راه استفاده می شود. این به طور ویژه تاثیر جدی بر روی شبکه ادهاک دارد.

.

از آن جایی که گره ها معمولا دارای تنها منابع محدود از لحاظ قدرت باتری و محاسباتی هستند، ترافیک ممکن است بسته به نوع خدماتی که ارائه می شود، یک عامل هزینه بر باشد.بنابراین هر سیلی که جریان می یابد می تواند منجر به خسارت هزینه ی قابل توجهی شود.

.

منجلاب :

در یک حمله منجلاب ، یک گره به خطر افتاده تلاش می کند داده ها را از همه ی گره های همسایه به خودش جذب کند.بنابراین عملا، استراق سمع می کند.

.

حقه بازی :

در این روش مهاجم با هویتی از دیگر گره در شبکه پدیدار می شود.از این رو پیام هایی که برای آن گره هستند را دریافت می کند.معمولا این نوع از حمله به منظور به دست آوردن دسترسی به شبکه راه اندازی شده است.به طوری که می تواند حملات بیشتری را راه اندازی کند،که به طور جدی می تواند شبکه را فلج کند.

این نوع حمله می تواند توسط هر گره مخربی راه اندازی شود که به اندازه کافی اطلاعات از شبکه دارد. به این صورت که با یک شناسه جعلی ، گره های دیگر را به سمت خود می کشاند.

.

تراکم :

در تراکم، مهاجم ابتدا ، به منظور تعیین فرکانس گره مقصد که سیگنال را از فرستنده دریافت می کند نظارت بر رسانه بی سیم را حفظ می کند.سپس سیگنال روی آن فرکانس انتقال می یابد و در نهایت دریافت پیام به تاخیر می افتد.

.

تکرار حمله :

مهاجم داده ها را به اندازه ی بسته های مسیریابی جمع آوری می کند و آن ها را یک لحظه بعد تکرار می کند.این می تواند منجر به یک شناسایی اشتباه توپولوژی شبکه شود ویا به جعل هویت شناسایی گره های مختلف کمک کند .

.

در هم شکستن حمله :

در این حمله یک مهاجم گره های شبکه را در هم می شکند که باعث می شود شبکه حجم زیادی از ترافیک را به یک ایستگاه پایه ارسال کند.این حمله پهنای باند شبکه را مصرف می کند و انرژی گره ها را تخلیه می کند.

.

باج خواهی یا تهدید :

یک حمله تهدیدی برای پروتکل های مسیریابی است که از مکانیزم هایی برای شناسایی گره های مخرب استفاده می کند و پیام هایی را انتشار می دهد که یک لیست سیاهی از متهمین را لیست می کند.

.

حمله چاله خاکستری :

این حمله به عنوان یک حمله با سوءرفتار مسیریابی شناخته شده که منجر به حذف پیام ها می شود. این حمله دارای دو مرحله است در مرحله اول گره خود را طوری نشان می دهد که یک مسیر معتبر برای رسیدن دارد.در حالی که در فاز دوم مسیر بسته را قطع می کنند.

.

گره های خودخواه :

در این حمله، گره برای تقویت کردن گره های دیگری که در شبکه شرکت می کنند خدماتی ارائه نمی دهد.این گره های مخرب که در عملکرد شبکه شرکت نمی کنند، از شبکه برای منافع خود برای ذخیره منابعشان مانند انرژی استفاده می کنند.

.

ساخت :

نماد ساخت زمانی که حملات با تولید پیام های مسیریابی غلط اجرا می شود استفاده می شود.این چنین نوع از حمله ها می توانند برای شناسایی راه های مسیریابی معتبر مشکل ساز باشد.به ویژه در مواردی که مسیریابی ساخته شده حاوی پیام های خطا است ادعا می شود که تماس با همسایگان می تواند طولانی نباشد.

.

جعل هویت :

حملات جعل هویت با استفاده از هویت گره های دیگر راه اندازی شده هستند مثل IP و MAC .حملات جعل هویت گاهی اوقات اولین گام برای اکثر حملات هستند .

.

حملات غیر فعال :

استراق سمع :

.

.

این واژه اشاره می کند به استراق سمع بدون صرف هر گونه تلاش اضافی؛ که با قطع کردن مسیر پیام و خواندن آن ناخواسته اتفاق می افتد.میزبان تلفن همراه در شبکه ادهاک موبایل از یک رسانه بی سیم سهم می برد.اکثریت ارتباطات بی سیم از طیف RF وبه صورت همه پخشی استفاده می کنند.انتقال پیام می تواند شنود شود ودر نهایت پیام های جعلی می تواند به داخل شبکه تزریق شود.

.

تجزیه و تحلیل ترافیک :

تجزیه وتحلیل ترافیک یک حمله غیر فعال است که برای بدست آوردن اطلاعات در مورد ارتباط گره ها بایکدیگر و مقدار اطلاعات پردازش شده استفاده می شود.

.

سیل SYN :

این حمله از نوع رد سرویس می باشد.یک مهاجم ممکن است بارها و بارها درخواست اتصال جدید دهد تا منابع مورد نیاز توسط هر اتصال تحلیل رفته باشد و یا به یک حداکثر محدودیت برسد که محدودیت شدید منابع را برای گره های مشروع تولید می کند.

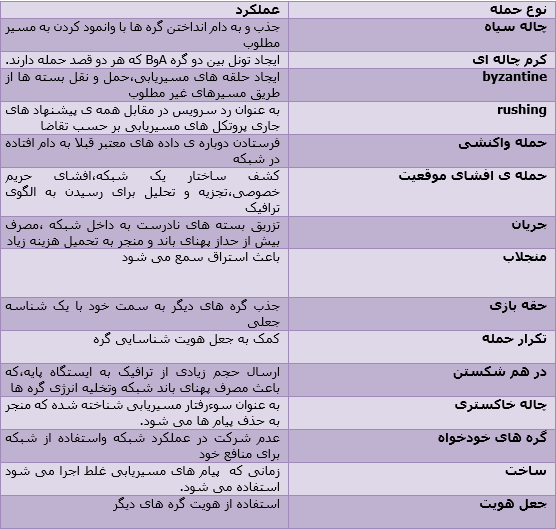

(جدول خلاصه ای از حملات غیر فعال)

.

(جدول خلاصه ای از حملات فعال)

.

.

نتیجه گیری :

در این مطالب به بررسی تهدیدات امنیتی برای شبکه ادهاک پرداخته شده است. از یک طرف برنامه های حساس امنیتی در شبکه ادهاک نیاز به درجه بالایی از حفاظت دارند. از سوی دیگر شبکه های ادهاک ذاتا به حملات امنیتی آسیب پذیر هستند.

.

پژوهش در امنیت شبکه های ادهاک موبایل هنوز در مرحله اولیه است.طرح های موجود معمولا حمله گرا هستند که آن ها در ابتدا چندین تهدیدات امنیتی را شناسایی می کنند و سپس پروتکل های موجود را افزایش می دهند ویا یک پروتکل جدید برای خنثی کردن چندین تهدیدات ارائه می دهند.

.

از آنجایی که راه حل ها به طور صریح با مدل های حمله خاص در ذهن طراحی شدند آن ها در حضور حملات طراحی شده خوب کار می کنند اما ممکن است تحت حملات پیش بینی نشده متلاشی شوند.

.

امیدواریم که این مقاله برای شما دوستان عزیز مفید و مورد استفاده باشد 😉

(578 امتیاز از 146 رای)

(578 امتیاز از 146 رای)

سلام من دانشجوی رشته فناوری اطلاعات هستم می خاستم ازتون بپرسم کدوم بخش از شبکه ادهاک مهم تر هستش و برای پایان نامه خوب هستتش؟ مطالبتون رو مطالعه کردم جامع و خوب بود ممنون.